Was Sie benötigen

- VPS-IP-Adresse, Login (in der Regel root oder ein Benutzer mit sudo), SSH-Port (Standard ist 22).

- SSH-Client:

- Windows 10/11: integriertes OpenSSH in Windows Terminal / PowerShell / CMD (empfohlen) oder PuTTY.

- macOS / Linux: vorinstalliertes ssh im Terminal.

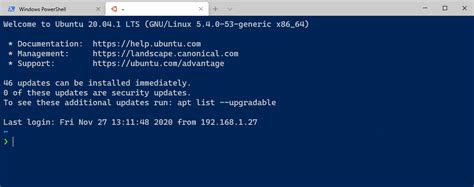

Option A – schnelle Verbindung mit Passwort (Windows/macOS/Linux)

Befehl (ersetzen Sie user und 1.2.3.4 durch Ihre eigenen Werte):

ssh user@1.2.3.4 -p 22

Wenn Sie sich zum ersten Mal anmelden, bestätigen Sie den Host-Schlüssel (Ja) und geben Sie dann Ihr Passwort ein.

Die grundlegenden Client- und Authentifizierungsoptionen sind im OpenSSH-Handbuch beschrieben.

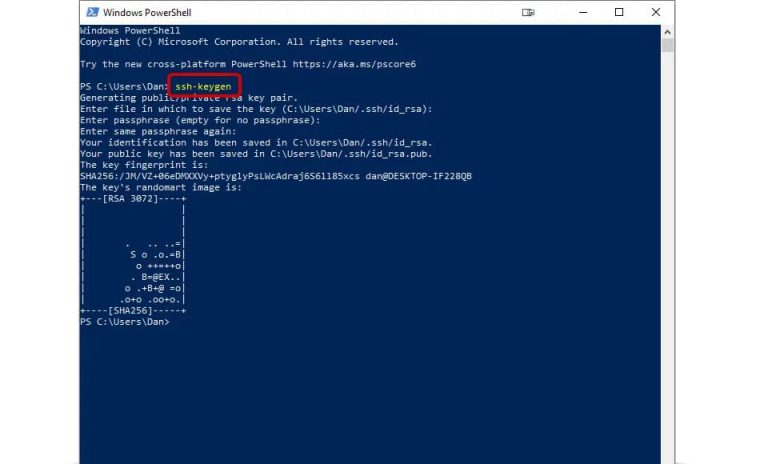

Option B – Schutz durch Schlüssel (empfohlen)

Schritt 1. Generieren Sie ein Schlüsselpaar auf Ihrem PC

Öffnen Sie unter Windows 10/11 die PowerShell und führen Sie folgenden Befehl aus:

ssh-keygen -t ed25519 -C “my-comment”

# if ed25519 is not available:

# ssh-keygen -t rsa -b 4096 -C “my-comment”

Die Schlüssel werden unter C:\Users\<Name>\.ssh\ (oder ~/.ssh unter macOS/Linux) angezeigt: privat – ohne Erweiterung (geheim halten), öffentlich – .pub (auf den Server kopieren).

Details zum Generieren von Schlüsseln in Windows: Microsoft/phoenixNAP/HowToGeek.

Schritt 2. Laden Sie den öffentlichen Schlüssel auf den Server hoch

Methode 2.1 – automatisch (wenn Passwortzugriff verfügbar ist):

ssh-copy-id -i ~/.ssh/id_ed25519.pub user@1.2.3.4

Das Dienstprogramm fügt den Schlüssel zu ~/.ssh/authorized_keys hinzu und legt die Berechtigungen fest.

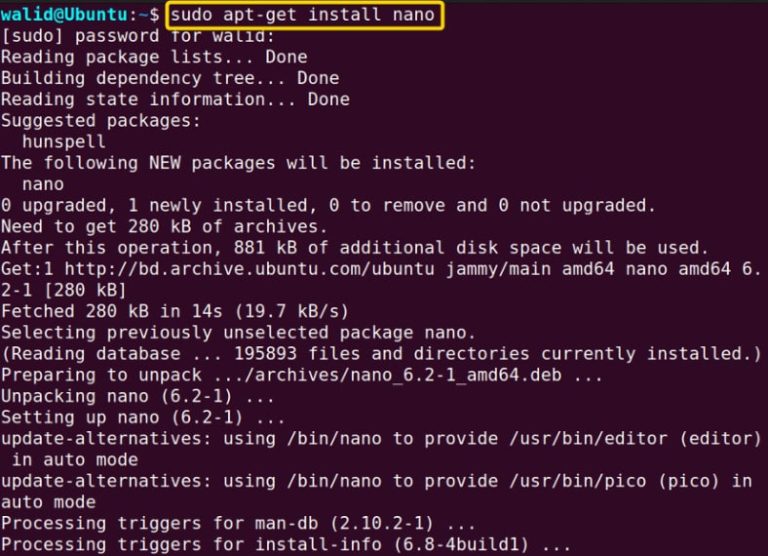

Methode 2.2 – manuell (über Passwort-Anmeldung):

ssh user@1.2.3.4

mkdir -p ~/.ssh && chmod 700 ~/.ssh

nano ~/.ssh/authorized_keys

# paste the contents of your .pub here, then save

chmod 600 ~/.ssh/authorized_keys

Verwechseln Sie nichts: Nur .pub wird an den Server gesendet; wir kopieren niemals den privaten Schlüssel. Berechtigungen .ssh = 700, authorized_keys = 600 (ansonsten erhalten Sie die Meldung Permission denied (publickey)).

Schritt 3. Mit dem Schlüssel verbinden

ssh -i ~/.ssh/id_ed25519 user@1.2.3.4

Um zu vermeiden, dass Sie die Parameter jedes Mal erneut eingeben müssen, fügen Sie das Profil zu ~/.ssh/config hinzu:

Host myvps

HostName 1.2.3.4

User user

Port 22

IdentityFile ~/.ssh/id_ed25519

Jetzt reicht ssh myvps aus. Dokumentation zu ssh_config (alle wichtigen Parameter – Host, Benutzer, Port, IdentityFile).

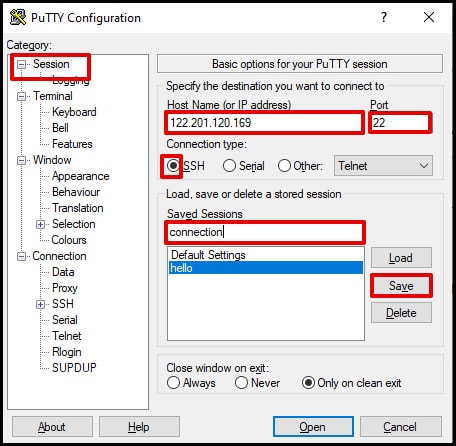

Option C – über PuTTY (Windows), wenn die GUI bequemer ist

- PuTTY herunterladen und ausführen → Registerkarte „Session“ → „Host Name“ (IP/Domäne), „Port=22“, „Connection type=SSH“ angeben → „Saved Sessions“ → „Save“ → „Open“.

2. Wenn Sie sich mit einem Schlüssel anmelden: PuTTYgen → Ihren privaten Schlüssel hochladen oder einen neuen erstellen → im Format .ppk speichern, dann in PuTTY: Verbindung → SSH → Auth → Private Schlüsseldatei für die Authentifizierung — .ppk auswählen.

3. (Optional) Melden Sie sich bei der Sitzung an und speichern Sie das Profil, damit Sie die Parameter nicht jedes Mal neu eingeben müssen.

Überprüfung und Grundkonfiguration

Überprüfen Sie die Verfügbarkeit von Port 22 von Ihrem PC aus:

# Linux/macOS:

nc -vz 1.2.3.4 22

# Windows (PowerShell):

Test-NetConnection 1.2.3.4 -Port 22

Zugriff verweigert (öffentlicher Schlüssel) → Überprüfen Sie:

- ob der öffentliche Schlüssel (.pub) auf den Server übertragen wurde,

- die Berechtigungen für ~/.ssh (700) und authorized_keys (600),

- ob IdentityFile lokal übereinstimmt.

Verbesserung der Serversicherheit (nach der Konfiguration der Schlüssel)

Öffnen Sie /etc/ssh/sshd_config und überprüfen (oder fügen Sie hinzu) die Zeilen, starten Sie dann sshd neu:

# prohibit direct root login (recommended)

PermitRootLogin no

# prohibit passwords, leave only keys

PasswordAuthentication no

PubkeyAuthentication yes

# (optional) non-standard port:

# Port 2222

sudo systemctl restart sshd

Unterstützte wichtige Direktiven und Algorithmen sind auf der Man-Seite sshd_config/ssh_config beschrieben.

Kopieren von Dateien

SCP:

scp -P 22 file.zip user@1.2.3.4:/home/user/

SFTP (interaktiv):

sftp -P 22 user@1.2.3.4

(Beide Methoden sind im OpenSSH-Client-Paket enthalten.)