Was Sie für den Start benötigen

- Externe Server-IP-Adresse.

- Konto (in der Regel Administrator) und Passwort.

- Remote Desktop (RDP) ist auf dem Server aktiviert; falls nicht, werden wir es unten aktivieren.

RDP auf dem Server aktivieren

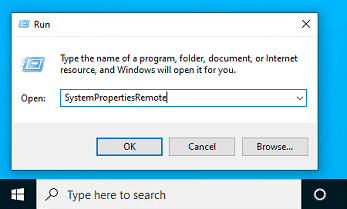

1. Öffnen Sie das Fenster „Ausführen“ (Win+R) und führen Sie SystemPropertiesRemote aus:

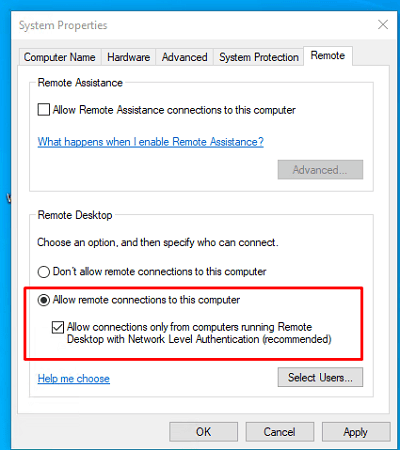

2. Wählen Sie auf der Registerkarte „Remote“ die Option „Remoteverbindungen zu diesem Computer zulassen“ und (empfohlen) „Nur Verbindungen von Computern zulassen, auf denen Remotedesktop mit NLA ausgeführt wird“:

3. In neueren Versionen können Sie dieselbe Funktion über Einstellungen → System → Remotedesktop → Aktivieren aktivieren:

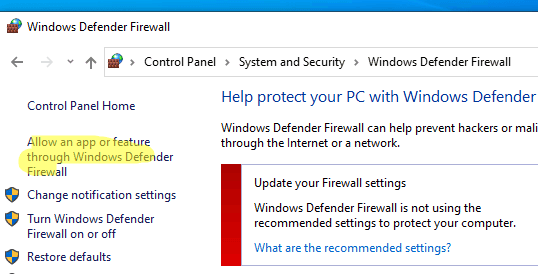

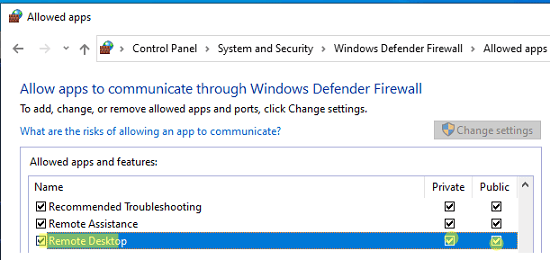

4. Stellen Sie sicher, dass die Windows Defender-Firewall RDP (TCP 3389; neuere Versionen verwenden auch UDP 3389) zulässt. Öffnen Sie App oder Feature durch Windows Defender-Firewall zulassen → überprüfen Sie die Regel Remotedesktop:

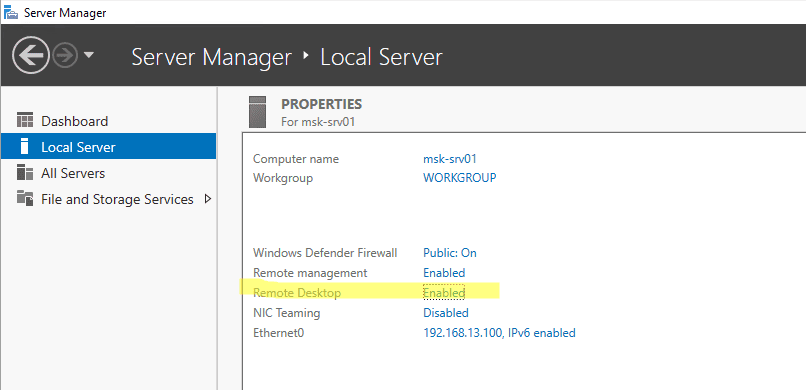

Unter Windows Server kann dies über Server-Manager → Lokaler Server → Remotedesktop = Aktiviert aktiviert werden.

Verbindung von Client-Betriebssystemen

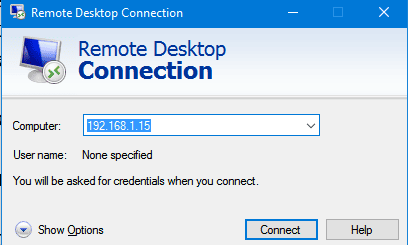

Windows (mstsc)

Drücken Sie Win+R → mstsc, geben Sie die IP-Adresse des Servers in das Feld Computer ein und klicken Sie auf Verbinden.

Verwenden Sie Optionen anzeigen, um die gemeinsame Zwischenablage zu aktivieren und bei Bedarf Laufwerke/Drucker umzuleiten.

macOS (Microsoft Remote Desktop)

Installieren Sie den kostenlosen Microsoft Remote Desktop-Client aus dem App Store → PC hinzufügen → IP/Anmeldung/Passwort eingeben → verbinden. Der Client unterstützt Skalierung, gemeinsame Zwischenablage und Vollbildmodus.

Linux (Remmina / FreeRDP)

Grafisch komfortables Remmina. Verwenden Sie im Terminal FreeRDP:

xfreerdp /u:Administrator /p:'YourPassword' /v:203.0.113.10 /dynamic-resolution /clipboard

Diagnose: Wenn keine Verbindung hergestellt werden kann

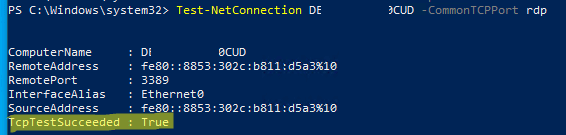

1. Ist Port 3389 verfügbar?

Überprüfen Sie dies auf dem Client:

Test-NetConnection 203.0.113.10 -CommonTCPPort RDP

TcpTestSucceeded: True bedeutet, dass der Port empfangsbereit und erreichbar ist.

2. NLA/Buchhaltung.

Wenn Sie einen Authentifizierungsfehler feststellen, deaktivieren Sie NLA vorübergehend zu Testzwecken (aktivieren Sie es nach dem Testen wieder) und stellen Sie sicher, dass der Benutzer Mitglied der Gruppe „Remote Desktop Users“ ist.

3. Firewall/ACL.

Überprüfen Sie, ob Ihre lokale Firewall und die externen ACLs Ihres Windows VPS-Anbieters den Datenverkehr über Port 3389 aus Ihrem Netzwerk zulassen.

4. UDP „schwarzer Bildschirm“.

In neuen Builds verwendet RDP auch UDP 3389. Wenn Sie Netzwerkprobleme haben, kann es manchmal hilfreich sein, den UDP-Transport (auf dem Client/im Netzwerk) vorübergehend zu deaktivieren. Details und Anwendungsfälle finden Sie im Quellcode.

RDP-Sicherheit auf VPS – das Minimum, das Sie benötigen

- Ändern Sie das Administratorkennwort sofort.

- Beschränken Sie RDP nach Quelle: Erlauben Sie 3389 nur von Ihren Adressen/Subnetzen und deaktivieren Sie „breite“ Regeln.

- Lassen Sie NLA aktiviert.

- Erwägen Sie VPN oder RD Gateway zusätzlich zu RDP.

- (Optional) Ändern Sie den RDP-Port und vergessen Sie nicht, die entsprechende Regel zur Firewall/ACL hinzuzufügen.

Schnelloption über PowerShell (RDP und Firewall aktivieren)

#On the server as an administrator:

Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server' `

-Name 'fDenyTSConnections' -Value 0

Enable-NetFirewallRule -DisplayGroup 'Remote Desktop'