Modelo de cuenta básica (1 minuto de teoría)

- Usuario: /etc/passwd (UID, GID, shell, $HOME).

- Hashes de contraseñas: /etc/shadow (solo root).

- Grupos: /etc/group (GID y miembros).

- Directorios de inicio, normalmente /home/<usuario>, plantilla para el contenido inicial: /etc/skel.

Crear un usuario

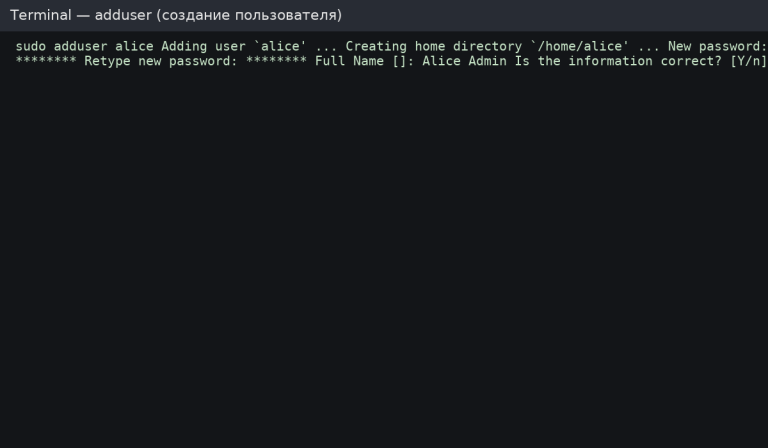

1. Práctico asistente Adduser (Debian/Ubuntu)

sudo adduser alice

# The wizard will ask for a password and profile, create /home/alice, and copy files from /etc/skel.

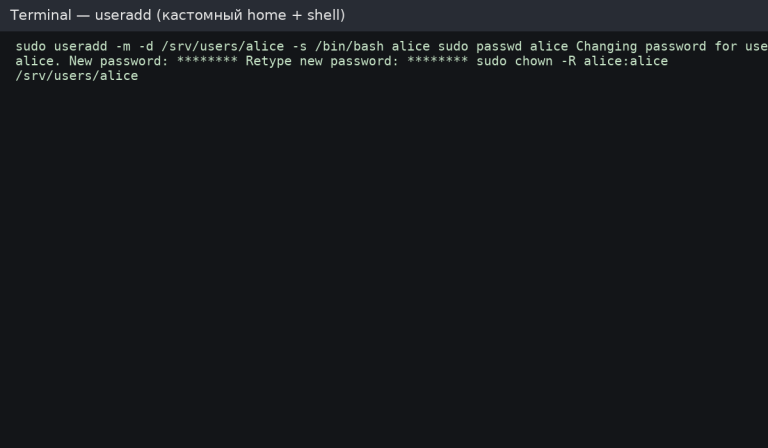

2. «Low-Level» a través de useradd (universal)

# стандартний home і bash

sudo useradd -m -s /bin/bash alice

sudo passwd alice

Alojamiento individual + derechos:

sudo mkdir -p /srv/users/alice

sudo cp -rT /etc/skel /srv/users/alice

sudo useradd -d /srv/users/alice -s /bin/bash alice

sudo chown -R alice:alice /srv/users/alice

sudo passwd alice

Verificación:

getent passwd alice

sudo -u alice -H bash -lc 'whoami && pwd'

Grupos y roles

Añadir a otros grupos

sudo usermod -aG sudo,adm alice

id alice

groups alice

Eliminar de un grupo

sudo gpasswd -d alice adm

Grupo de roles para el proyecto/la prestación de servicios

sudo groupadd deploy

sudo usermod -aG deploy alice

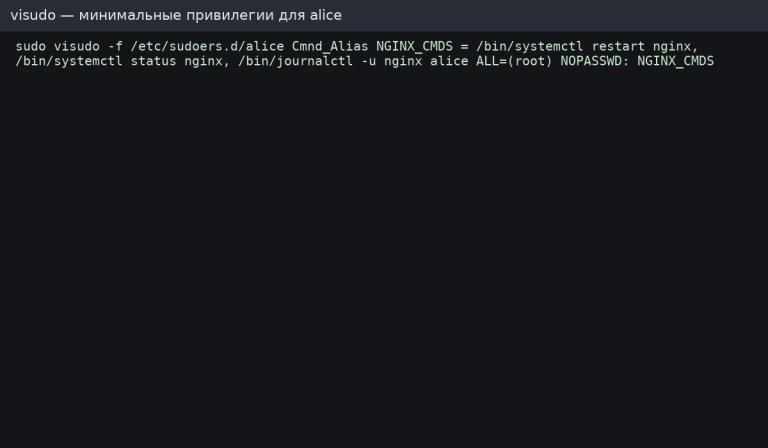

Proteja sudo (a través de visudo y /etc/sudoers.d)

Modifique las reglas únicamente a través de visudo: esto valida la sintaxis y evita que «bloquee» el panel de administración.

# preferably — a separate user file

sudo visudo -f /etc/sudoers.d/alice

sudo completo (como en el grupo sudo):

alice ALL=(ALL:ALL) ALL

Autorizaciones mínimas (ejemplo para nginx):

Cmnd_Alias NGINX_CMDS = /bin/systemctl restart nginx, /bin/systemctl status nginx, /bin/journalctl -u nginx

alice ALL=(root) NOPASSWD: NGINX_CMDS

Consejos

- Asigne permisos a través de un grupo siempre que sea posible:

- %webadmins ALL=(root) NOPASSWD: NGINX_CMDS → Añadir usuarios a webadmins.

- NOPASSWD: solo cuando sea necesaria la automatización.

Política de contraseñas (caducidad de contraseñas) y complejidad

Condiciones individuales a través de chage

# current status

sudo chage -l alice

# maximum 90 days, warn 7 days in advance, do not change more often than once a day

sudo chage -M 90 -W 7 -m 1 alice

# deactivate by date

sudo chage -E 2025-12-31 alice

Configuración predeterminada para nuevos usuarios (login.defs)

/etc/login.defs:

PASS_MAX_DAYS 90

PASS_MIN_DAYS 1

PASS_WARN_AGE 7

Complejidad de las contraseñas (PAM, Ubuntu/Debian)

Instale libpam-pwquality y configure /etc/pam.d/common-password, por ejemplo:

password requisite pam_pwquality.so retry=3 minlen=12 ucredit=-1 lcredit=-1 dcredit=-1 ocredit=-1

Claves SSH y restricciones SSH

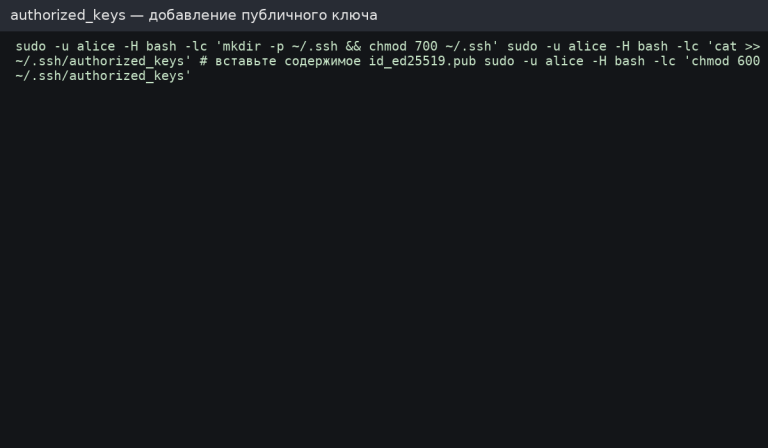

Añadir una clave pública a un usuario

sudo -u alice -H bash -lc “mkdir -p ~/.ssh && chmod 700 ~/.ssh”

sudo -u alice -H bash -lc “cat >> ~/.ssh/authorized_keys” # paste the contents of *.pub, then Ctrl+D

sudo -u alice -H bash -lc “chmod 600 ~/.ssh/authorized_keys”

Restricción del acceso en sshd_config

# when keys are configured — disable passwords

PasswordAuthentication no

PubkeyAuthentication yes

# prohibit direct root login (after issuing sudo to administrators)

PermitRootLogin no

# restrict access by group

AllowGroups sshusers

sudo groupadd sshusers

sudo usermod -aG sshusers alice

sudo systemctl restart sshd

Usuario «técnico» sin shell

sudo useradd -m -s /usr/sbin/nologin backupbot

Colaboración en un directorio (grupo + ACL)

setgid en el directorio del proyecto (herencia del grupo)

sudo mkdir -p /srv/project

sudo chgrp project /srv/project

sudo chmod 2775 /srv/project

ACL por punto (cuando se necesitan derechos adicionales)

sudo setfacl -m u:bob:rwx /srv/project

sudo getfacl /srv/project

Verificación y corrección de errores de introducción de datos

# successful logins

last -n 10

# who is in the system

w

who

# failed attempts (if faillog is active)

faillog -a

# SSH logs for today

sudo journalctl -u ssh --since “today”

sudo journalctl -u ssh --grep “Failed password”

Bloqueo y eliminación de cuentas

# lock password (key login can remain)

sudo usermod -L alice

# unlock

sudo usermod -U alice

# immediate deactivation (expired)

sudo chage -E 0 alice

# terminate processes and delete account from home

sudo pkill -KILL -u alice

sudo userdel -r alice

# (Debian/Ubuntu is convenient:)

sudo deluser --remove-home alice

Lista de comprobación para la puesta en producción

- Usuario creado, $HOME y shell correctos, clave SSH añadida.

- Grupos basados en los roles asignados (sudo/adm/www-data/docker/…).

- sudo emitido a través de /etc/sudoers.d con permisos mínimos.

- Política de contraseñas: chage/login.defs/PAM configurado.

- Las contraseñas y la conexión root están desactivadas en SSH; la restricción AllowGroups sshusers está activada.

- Setgid y, si es necesario, setfacl están configurados para los proyectos.

- Las conexiones se verifican; existe un procedimiento de baja (bloquear → eliminar → guardar → eliminar).