Qu’est-ce que RDS et quels rôles sont nécessaires ?

Remote Desktop Services est un ensemble de rôles Windows Server permettant la publication de bureaux et d’applications complets (RemoteApp) sur des hôtes de serveurs (RD Session Host) avec équilibrage de session et reconnexion via RD Connection Broker, le portail Web RD Web Access et, si nécessaire, une passerelle RD externe et un service de licence RD distinct (CAL pour les utilisateurs/appareils).

Configuration minimale (exemple) :

- 2× hôtes de session RD (hôtes de session)

- 1× gestionnaire avec rôles RD Connection Broker + RD Web Access + RD Licensing (pour le projet pilote, les rôles peuvent être combinés sur un seul serveur)

Préparatifs dans AD :

- Tous les serveurs sont ajoutés à un domaine et placés dans une unité organisationnelle.

- Un groupe (par exemple rdsh-servers) est créé, auquel tous les RDSH sont ajoutés.

- Pour les profils réseau des utilisateurs, un répertoire partagé pour les disques de profil utilisateur (UPD) a été préparé (facultatif).

Installation de RDS via le gestionnaire de serveur (déploiement standard)

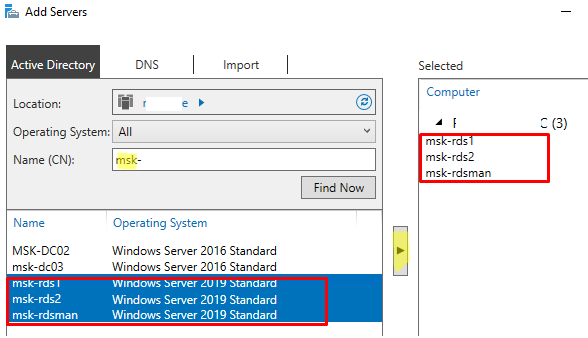

Ouvrez le gestionnaire de serveur et ajoutez tous les serveurs au pool (Tous les serveurs → Ajouter un serveur) :

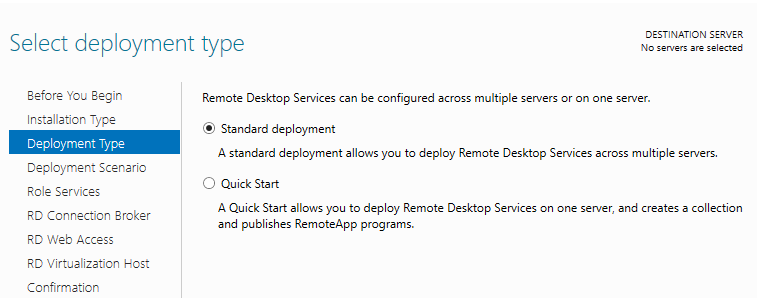

Lancez l’assistant : Ajouter des rôles et des fonctionnalités → Installation des services Bureau à distance → Déploiement standard → Déploiement basé sur la session.

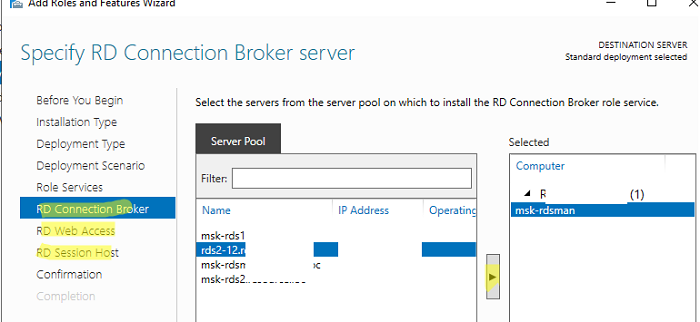

Attribuer des rôles par serveur (exemple ci-dessous : RDCB+RDWA sur le gestionnaire, RDSH sur tous les nœuds) :

Confirmez et attendez la mise à disposition :

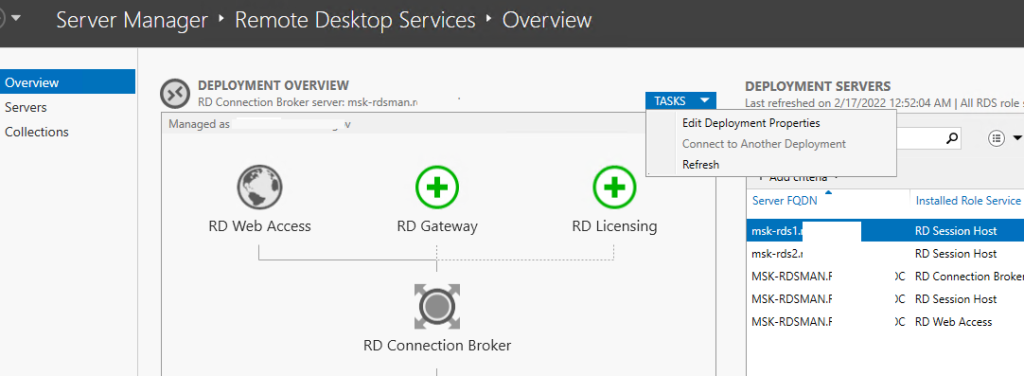

Après l’installation, ouvrez Gestionnaire de serveur → Services Bureau à distance → Aperçu :

Sous «Tâches → Modifier les propriétés de déploiement», indiquez les éléments suivants :

- Serveur de licences et mode RDS CAL (par utilisateur ou par appareil) ;

- URL RD Web Access ;

- (ultérieurement) certificats SSL pour RDGW/RDWeb/Publishing/Redirector.

Pour un scénario isolé (sans courtier/Web, sur un hôte unique), voir l’option « RDSH autonome » (travail dans un groupe de travail).

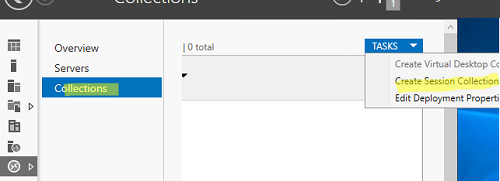

Créez une collection de sessions et connectez les utilisateurs

Accédez à Services Bureau à distance → Collections → Tâches → Créer une collection de sessions :

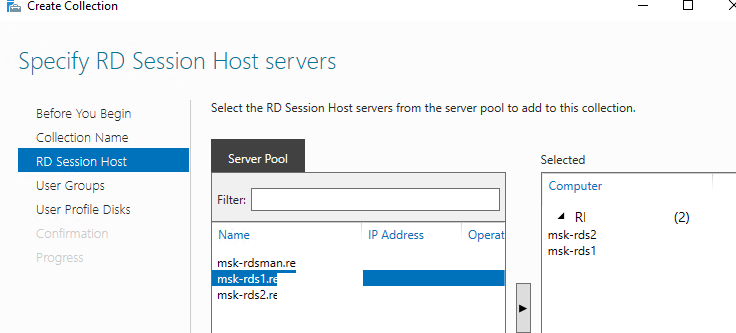

Ajouter des hôtes de session RD à la collection :

Spécifiez les groupes d’utilisateurs (supprimez les utilisateurs du domaine, ajoutez les vôtres, par exemple les utilisateurs RDS) et activez Disque de profil utilisateur si nécessaire. Cliquez ensuite sur Créer.

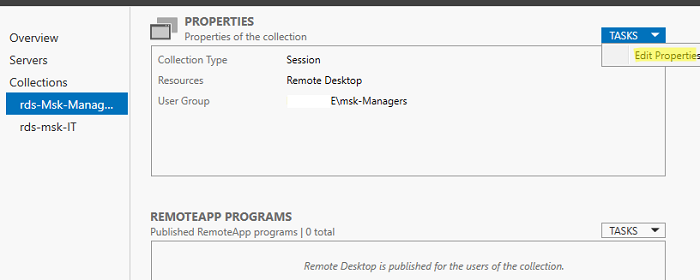

Pour modifier les paramètres, ouvrez les propriétés de la collection (Tâches → Modifier les propriétés) :

Les applications RemoteApp sont également publiées ici, et les limites de session (délais d’expiration pour les sessions actives/déconnectées) sont définies. Vous trouverez ici une explication claire des délais d’expiration, illustrée par des images.

Certificats et HTTPS pour les rôles RDS (en bref)

Pour supprimer l’avertissement de connexion dangereuse et activer l’authentification unique (SSO), attribuez les certificats SSL appropriés aux rôles :

- RD Gateway, RD Web Access, RD Publishing, RD Redirector.

Via PowerShell (exemple pour un seul PFX et un courtier $RDSCB) :

$RDSCB = "msk-rdsman.contoso.local"

$Path = "C:\certs\rds-cert.pfx"

$Pwd = ConvertTo-SecureString "StrongPfxPassword!" -AsPlainText -Force

Set-RDCertificate -Role RDGateway -ImportPath $Path -Password $Pwd -ConnectionBroker $RDSCB -Force

Set-RDCertificate -Role RDWebAccess -ImportPath $Path -Password $Pwd -ConnectionBroker $RDSCB -Force

Set-RDCertificate -Role RDPublishing -ImportPath $Path -Password $Pwd -ConnectionBroker $RDSCB -Force

Set-RDCertificate -Role RDRedirector -ImportPath $Path -Password $Pwd -ConnectionBroker $RDSCB -Force

Get-RDCertificate

L’accès externe sans VPN est plus sécurisé via RD Gateway (fourni séparément ; des instructions détaillées sont disponibles).

Licence (RDS CAL)

Installez le rôle « Licence Bureau à distance » (peut être effectué sur le courtier), activez le serveur de licences et indiquez l’adresse de ce serveur et le mode de licence (par utilisateur/par appareil) dans les paramètres de déploiement. Les paramètres sont définis sous « Modifier les propriétés de déploiement » → « Licence RD ».

Veuillez noter les restrictions suivantes : un serveur Windows standard sans RDS n’offre que 2 connexions RDP administratives ; une licence RDS CAL est nécessaire pour les sessions utilisateur complètes.

Déploiement d’applications (RemoteApp) et accès

Déployez les applications dans les propriétés de la collection (Programmes RemoteApp → Publier) ou via PowerShell :

New-RDRemoteApp -Alias "Chrome" -DisplayName "Google Chrome" `

-FilePath "C:\Program Files\Google\Chrome\Application\chrome.exe" `

-ShowInWebAccess 1 -CollectionName "General" -ConnectionBroker $RDSCB

Les utilisateurs peuvent se connecter de différentes manières :

- RD Web Access (portail Web),

- raccourcis .rdp/RemoteApp

- ou directement via le FQDN de la ferme (si le courtier et l’entrée DNS sont configurés).

Déploiement rapide d’une ferme RDS avec PowerShell (à partir de zéro)

Vous trouverez ci-dessous un exemple condensé : création d’une collection, attribution de groupes, publication de RemoteApp. (Déployez les rôles comme décrit ci-dessus via l’interface graphique ou automatisez le processus selon votre norme.)

$RDSCB = "msk-rdsman.contoso.local"

$RDSH1 = "msk-rds1.contoso.local"

$RDSH2 = "msk-rds2.contoso.local"

# Collection

New-RDSessionCollection `

-CollectionName "General" `

-SessionHost $RDSH1,$RDSH2 `

-ConnectionBroker $RDSCB `

-CollectionDescription "General users"

# Access

$Groups = @("CONTOSO\RDS-Users","CONTOSO\ServiceDesk")

Set-RDSessionCollectionConfiguration -CollectionName "General" -UserGroup $Groups

# App publication

New-RDRemoteApp -Alias "WordPad" -DisplayName "WordPad" `

-FilePath "C:\Program Files\Windows NT\Accessories\wordpad.exe" `

-ShowInWebAccess 1 -CollectionName "General" -ConnectionBroker $RDSCB

Réseau, pare-feu et diagnostic

Ouvrez les ports suivants dans le pare-feu Windows et l’ACL externe du fournisseur Windows VPS :

- RD Web : 443/TCP

- RD Gateway : 443/TCP

- RDP vers RDSH via un courtier : 3389/TCP (+ 3389/UDP pour des graphiques améliorés)

- Connexions courtier/SQL entre les serveurs – conformément à votre schéma

Contrôles rapides à partir du client :

Test-NetConnection rds.contoso.ru -Port 443 # RDWeb/RDGW

Test-NetConnection rds.contoso.ru -Port 3389 # RDP (if you publish directly)

Il existe une discussion séparée sur le « gel »/l’écran noir pendant le transport UDP RDP.

Problèmes courants et solutions rapides

- L’utilisateur n’est pas inclus dans la collection. Vérifiez qu’il se trouve dans le bon groupe d’accès à la collection (pas seulement les utilisateurs du domaine).

- Courtier invisible/erreur de reconnexion. Vérifiez l’entrée DNS de la ferme, la disponibilité de la base de données du courtier et les ports concernés ; pour la haute disponibilité sur le courtier, vérifiez Always On dans SQL.

- Les sessions ne se terminent pas/se bloquent. Définissez des limites (délais) pour les sessions actives/déconnectées dans l’onglet « Session » de la collection.

Un accès externe sécurisé est nécessaire. Déployez RD Gateway (HTTPS, politiques d’accès, certificat).