Ce dont vous avez besoin

- Adresse IP VPS, identifiant (généralement root ou un utilisateur avec sudo), port SSH (le port standard est 22).

- Client SSH :

- Windows 10/11 : OpenSSH intégré dans Windows Terminal / PowerShell / CMD (recommandé) ou PuTTY.

- macOS / Linux : ssh préinstallé dans le terminal.

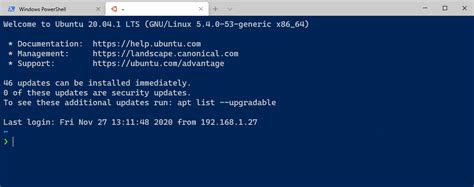

Option A – connexion rapide avec mot de passe (Windows/macOS/Linux)

Commande (remplacez user et 1.2.3.4 par vos propres valeurs) :

ssh user@1.2.3.4 -p 22

Lorsque vous vous connectez pour la première fois, confirmez la clé hôte (Oui), puis entrez votre mot de passe.

Les options de base du client et d’authentification sont décrites dans le manuel OpenSSH.

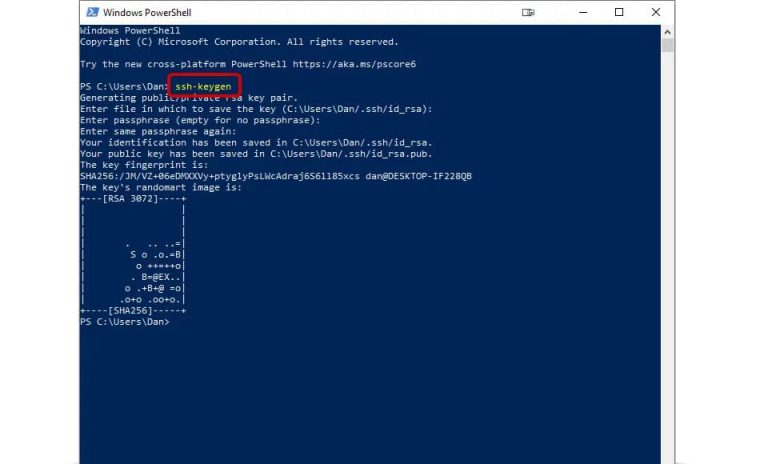

Option B – Protection par clé (recommandée)

Étape 1. Générez une paire de clés sur votre PC

Sous Windows 10/11, ouvrez PowerShell et exécutez la commande suivante :

ssh-keygen -t ed25519 -C “my-comment”

# if ed25519 is not available:

# ssh-keygen -t rsa -b 4096 -C “my-comment”

Les clés sont affichées sous C:\Users\<Nom>\.ssh\ (ou ~/.ssh sous macOS/Linux) : privée – sans extension (à garder secrète), publique – .pub (à copier sur le serveur).

Détails sur la génération de clés dans Windows : Microsoft/phoenixNAP/HowToGeek.

Étape 2. Téléchargez la clé publique sur le serveur

Méthode 2.1 – automatique (si l’accès par mot de passe est disponible) :

ssh-copy-id -i ~/.ssh/id_ed25519.pub user@1.2.3.4

L’utilitaire ajoute la clé à ~/.ssh/authorized_keys et définit les autorisations.

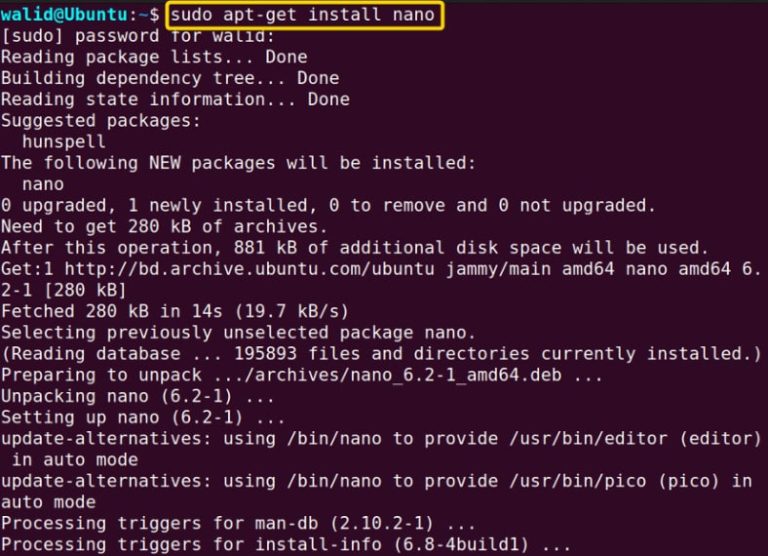

Méthode 2.2 – manuellement (via connexion par mot de passe) :

ssh user@1.2.3.4

mkdir -p ~/.ssh && chmod 700 ~/.ssh

nano ~/.ssh/authorized_keys

# paste the contents of your .pub here, then save

chmod 600 ~/.ssh/authorized_keys

Ne vous méprenez pas : seul .pub est envoyé au serveur ; nous ne copions jamais la clé privée. Autorisations .ssh = 700, authorized_keys = 600 (sinon, vous recevrez le message Permission denied (publickey)).

Étape 3. Connectez-vous à la clé

ssh -i ~/.ssh/id_ed25519 user@1.2.3.4

Pour éviter d’avoir à saisir à nouveau les paramètres à chaque fois, ajoutez le profil à ~/.ssh/config :

Host myvps

HostName 1.2.3.4

User user

Port 22

IdentityFile ~/.ssh/id_ed25519

Il suffit désormais d’utiliser ssh myvps. Documentation sur ssh_config (tous les paramètres importants – hôte, utilisateur, port, IdentityFile).

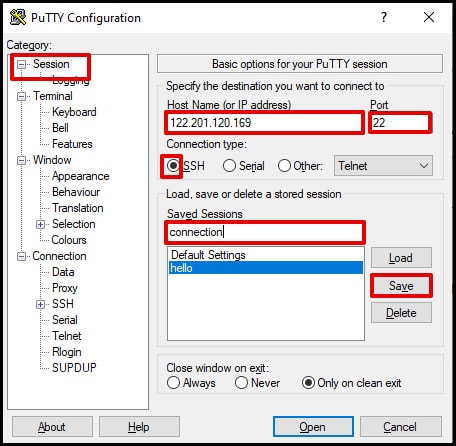

Option C – via PuTTY (Windows) si l’interface graphique est plus pratique

- Télécharger et exécuter PuTTY → onglet « Session » → indiquer « Host Name » (IP/domaine), « Port=22 », « Connection type=SSH » → « Saved Sessions » → « Save » → « Open ».

2. Si vous vous connectez avec une clé : PuTTYgen → téléchargez votre clé privée ou créez-en une nouvelle → enregistrez-la au format .ppk, puis dans PuTTY : Connexion → SSH → Auth → Fichier de clé privée pour l’authentification — sélectionnez .ppk.

3. (Facultatif) Connectez-vous à la session et enregistrez le profil afin de ne pas avoir à saisir les paramètres à chaque fois.

Vérification et configuration de base

Vérifiez la disponibilité du port 22 depuis votre PC :

# Linux/macOS:

nc -vz 1.2.3.4 22

# Windows (PowerShell):

Test-NetConnection 1.2.3.4 -Port 22

Accès refusé (clé publique) → Vérifiez :

- si la clé publique (.pub) a été transférée sur le serveur,

- les autorisations pour ~/.ssh (700) et authorized_keys (600),

- si IdentityFile correspond localement.

Amélioration de la sécurité du serveur (après la configuration des clés)

Ouvrez /etc/ssh/sshd_config et vérifiez (ou ajoutez) les lignes, puis redémarrez sshd :

# prohibit direct root login (recommended)

PermitRootLogin no

# prohibit passwords, leave only keys

PasswordAuthentication no

PubkeyAuthentication yes

# (optional) non-standard port:

# Port 2222

sudo systemctl restart sshd

Les directives et algorithmes importants pris en charge sont décrits dans la page de manuel sshd_config/ssh_config.

Copie de fichiers

SCP :

scp -P 22 file.zip user@1.2.3.4:/home/user/

SFTP (interactif) :

sftp -P 22 user@1.2.3.4

(Les deux méthodes sont incluses dans le paquet client OpenSSH.)